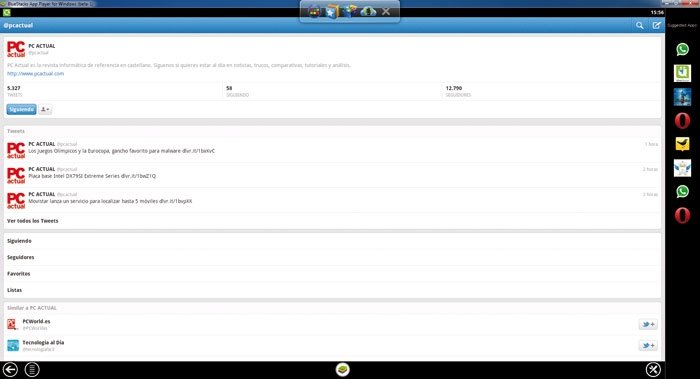

Disfruta de Android en pantalla grande

Pese a encontrarse en fase de desarrollo Beta 1, el programa BlueStacks ya acumula dos importantes premios. El primero lo recibió en la feria CES 2012, donde ganó el premio a la innovación; y el segundo se lo otorgó el portal CNET, que lo consideró el mejor software presentado en ese mismo certamen. Merecidos premios, para una aplicación que cuenta con más de un millón de descargas a sus espaldas.

Por si fuera poco, están ofreciendo la posibilidad de que incluyan de serie su aplicación a los fabricantes de equipos de sobremesa, Ultrabooks, netbooks, tabletas y demás dispositivos que estén gobernados por un sistema operativo Windows, de tal forma que, desde el comienzo de la experiencia de uso del ingenio, el usuario ya pueda disfrutar de la integración de Android con la solución de Microsoft. No tendrás un mejor momento para probarlo, pues promete ser gratuito únicamente durante la fase beta.

1. La descarga y la instalación

Desde la web oficial, pinchamos en Download Now y seguimos las indicaciones del asistente. Podemos recibir un mensaje indicándonos que nuestra tarjeta gráfica o sus drivers no soportan aplicaciones de gran rendimiento gráfico, y es que BlueStacks necesita para su buen funcionamiento una solución gráfica de gran potencia.Aceptamos y proseguimos con la instalación. Solo tenemos que hacer clic en Continue para tener emplazado en nuestro equipo BlueStacks App Player, que se iniciará automáticamente. Si nos fijamos, además de la ventana de la aplicación, disponemos de un dock que nos permite acceder a una serie de opciones de manera rápida, y que también es posible ocultar.

2. Baja aplicaciones

Tenemos varias opciones para llegar a la aplicación que buscamos y realizar la descarga. Así, podemos acceder a una de las tiendas de aplicaciones que aparecen: 1 Mobile Market, Amazon App Store o GetJar. Navegamos por sus categorías y elegimos la que nos guste. Es muy probable que estemos echando en falta la tienda oficial de Google, pero es que, al parecer, la compañía no ha dado su autorización a BlueStacks para incluirla. No obstante, como veremos más adelante, es posible sincronizar las apps instaladas en nuestro teléfono móvil y descargadas de Google Play Store con BlueStacks.

3. Los juegos y los programas

Maximizamos BlueStacks y veremos un mensaje para reiniciar la aplicación. Aceptamos y disfrutamos del programa y de todas las aplicaciones que hayamos descargado a pantalla completa. Cuando estemos dentro de una aplicación, observaremos que se ve genial en nuestro ordenador. Para salir de ella, solo presionaremos sobre la tecla Escape.

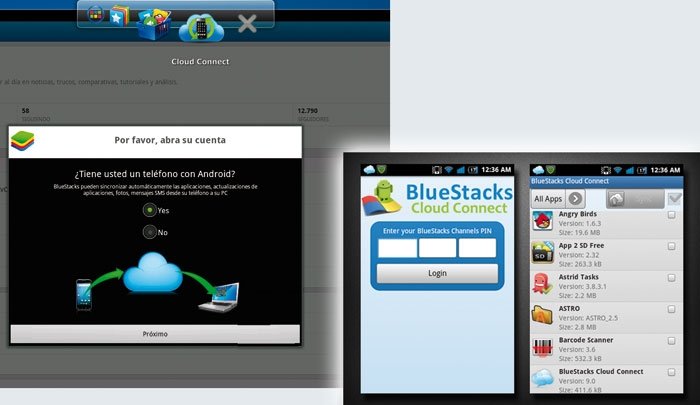

4. Sincronización con tu móvil

A continuación, vamos a realizar la vinculación de nuestro teléfono Android con BlueStacks, de modo que sincronicemos las aplicaciones del móvil en BlueStacks y podamos usarlas sin tener que descargalas. Así, empezamos haciendo clic en el dock superiorn en la opción Cloud Connect.Respondemos Yes a la pregunta de si tenemos un teléfono con Android y hacemos clic en Próximo. Ahora, debemos registrarnos introduciendo nuestro correo electrónico y teléfono. El mail podemos teclearlo, salvo el carácter @, pero el número de teléfono debemos introducirlo mediante el teclado virtual. Hacemos clic en Registrar. Al término del proceso, se envía un SMS a nuestro teléfono y un correo a nuestro buzón, además de un código que nos llegará por ambos medios.

Ahora, debemos marcar las aplicaciones que deseamos utilizar y pulsamos en la parte superior derecha en Sync. En breve, nuestras aplicaciones se habrán sincronizado. Podemos volver a actualizarlas más adelante accediendo a la app CloudConnect de nuestro teléfono. Para disfrutar de la sincronización, es necesario que esté conectado a Internet tanto el equipo en que ejecutamos BlueStacks como nuestro teléfono móvil.

5. Configuración del Software

Durante nuestras pruebas con BlueStacks, nos hemos encontrado con una funcionalidad muy interesante. Consiste en que si tienes sincronizado tu teléfono móvil con BlueStacks y recibes un SMS, automáticamente te aparecerá un aviso en la esquina inferior derecha del escritorio de tu PC indicándotelo y mostrándote parte del texto del mensaje. ¡Es realmente genial!

BlueStack Beta 1 y CloudConnect

- Características: Aplicación que permite ejecutar aplicaciones Android en nuestro equipo bajo Windows 7, de manera sencilla y destacando su posibilidad de uso a pantalla completa. Asimismo, nos permite sincronizar nuestras apps del teléfono móvil con el PC por medio de la aplicación CloudConnect, para teléfonos regidos por Android

- Contacto: BlueStacks

- Lo mejor: Modo pantalla completa. Variedad de aplicaciones compatibles. Su estabilidad. Aviso en el PC cuando llega un SMS a nuestro teléfono. Poder disfrutar de nuestras apps de Google Play Store usando la sincronización

- Lo peor: Requiere una tarjeta gráfica potente para ejecutar las aplicaciones. Necesidad de reiniciar la aplicación al cambiar del modo pantalla completa al modo restaurado